29.5 Hardware-Virtualisierung mit Xen

Im nächsten Abschnitt werden wir uns der Hardware-Virtualisierung mit Xen widmen. Xen stellt als Hypervisor eine Umgebung bereit, um verschiedene virtuelle Maschinen auf einer gemeinsamen Hardware parallel zu betreiben. Dabei werden von Xen sowohl Hardware-virtualisierte als auch paravirtualisierte Gastsysteme unterstützt.

Bei Xen handelt es sich dabei um reine Open-Source-Software. Auch wenn verschiedene Hersteller teilweise kommerzielle Management-Addons veröffentlicht haben, sind alle Funktionalitäten auch in der Open-Source-Variante verfügbar und – wenn vielleicht auch nicht ganz so komfortabel – über die Kommandozeile zu administrieren.

29.5.1 Die Xen-Architektur

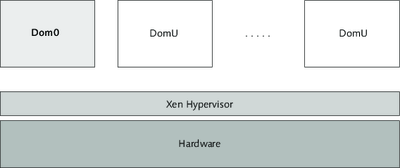

Um die Xen-Administration zu verstehen, müssen wir zuerst die Architektur von Xen erläutern. Xen besteht aus drei wesentlichen Komponenten: dem Xen-Hypervisor, der privilegierten Dom0 sowie den eigentlichen virtuellen Maschinen, den DomUs.

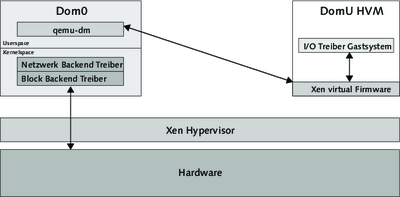

Abbildung 29.7 Die Xen-Architektur

Betrachten wir die einzelnen Komponenten konkreter:

- Xen-Hypervisor

Der Xen-Hypervisor ist eine Softwareabstraktionsschicht zwischen Hardware und den virtualisierten Gastsystemen beziehungsweise Domänen. - Privilegierte Domain 0 (Dom0)

Virtuelle Maschinen werden unter Xen als Gäste beziehungsweise Domänen bezeichnet. Die erste, unter dem Xen-Hypervisor gestartete Domain ist eine privilegierte Domain und wird als Domain 0 beziehungsweise Dom0 bezeichnet. - Weitere Unprivilegierte Domains (DomU)

Außer bei der speziell privilegierten Dom0 handelt es sich bei allen weiteren Gästen um unprivilegierte Gäste, sogenannte DomUs. Bei ihnen unterscheidet man paravirtualisierte (DomU PV) und hardwarevirtualisierte (DomU HVM) Gäste. Paravirtualisierte Gäste haben spezielle Kernel-Modifikationen beziehungsweise spezielle Treiber für Netzwerk und Storage, während hardwarevirtualisierte Gäste unverändert sind.

So wie der Kernel das Aufteilung der CPU und des Hauptspeichers für einzelne Prozesse übernimmt, kümmert sich der Hypervisor vorrangig um die Verteilung dieser Ressourcen auf die einzelnen Gastsysteme und steuert so deren parallele Ausführung. Der Hypervisor kümmert sich jedoch nicht um Netzwerk- beziehungsweise Massenspeicherzugriff. Dies ist Aufgabe der privilegierten Domäne 0 (Dom0).

Die Dom0 wird vor allen weiteren Gastsystemen gestartet. Sie hat besondere Privilegien und interagiert mit dem Hypervisor. Über sie können alle weiteren Gastsysteme gesteuert werden.

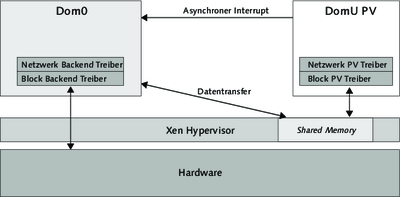

Da der Xen-Hypervisor nicht für I/O-Operationen wie Netzwerk- oder Storage- beziehungsweise Festplattenzugriffe zuständig ist, werden diese Aufgaben über die Dom0 erledigt. Diese besitzt dazu zwei spezielle Backend-Treiber, die die Steuerung der eigentlichen Hardware übernehmen: Der Network Backend Driver sowie der Block Backend Driver.

Kommunikation zwischen DomU PV und Dom0

Paravirtualisierte Gäste haben entsprechend zu den Backend-Treibern korrespondierende PV-Network- und PV-Block-Treiber im Gastsystem. Die Kommunikation zwischen DomU und Dom0 läuft dabei so ab, dass sich PV-Treiber in der DomU und Backend-Treiber in der Dom0 gemeinsame Speicherbereiche (Shared Memory) im Hypervisor teilen.

Möchte der paravirtualisierte Gast auf Netzwerk- oder Festplattenblöcke zugreifen, kann er über seine PV-Treiber in den gemeinsam genutzten Speicher schreiben und die Dom0 schließlich über einen Interrupt anweisen, die Anfrage auszuführen und beispielsweise den hinterlegten Datenblock auf die Festplatte zu schreiben.

Abbildung 29.8 I/O von DomU PV-Gästen

Kommunikation zwischen DomU HVM und Dom0

Einem HVM-Gastsystem ist nicht bewusst, dass es virtualisiert ist und mit anderen virtuellen Maschinen auf einer gemeinsamen Hardware betrieben wird. Entsprechend muss Xen dafür sorgen, dass sich das Gastsystem entsprechend so initialisieren und verhalten kann, als wäre es allein auf der Hardware.

Abbildung 29.9 I/O von DomU-HVM-Gästen

Um genau das zu erreichen, wird die Xen virtual Firmware in den Speicher des DomU-HVM-Gastes geladen. Die virtuelle Firmware verhält sich gegenüber dem Gastsystem so, wie es ein normales BIOS tun würde – jedoch kommuniziert die Firmware mit einem korrespondierenden Dienst (qemu-dm) in der Dom0. Dieser unterstützt die virtuelle Maschine bei allen I/O-Anfragen wie beispielsweise Zugriffen auf Netzwerk oder Festplatte.

Aufgrund der optimierten Kommunikation über spezielle paravirtualisierte Anpassungen beziehungsweise Treiber laufen DomU-PV-Gastsysteme deutlich performanter als DomU-HVM-Gastsysteme.

Steuerung der DomUs

Wie bereits erwähnt, werden die DomUs über die Dom0 gesteuert. Im Vordergrund gibt es für den Administrator vor allem das Kommandozeilentool xm, mit dem von der Dom0 aus alle DomUs gesteuert werden können. Im Hintergrund sind dabei folgende Komponenten involviert:

- xm

xm ist das Kommandozeilen-Frontend, mit dem Domains erzeugt und verwaltet werden können. Alle dadurch erzeugten Kommandos werden an den in der Dom0 laufenden Dienst xend weitergereicht. - xend

Der Dienst xend führt die von xm angeforderten Kommandos aus und steuert die virtuellen Gäste. Um mit dem Hypervisor zu kommunizieren, nutzt xend die Bibliothek libxenctrl. - libxenctrl

Die Bibliothek kommuniziert über das Kernelmodul privcmd mit dem Hypervisor. - privcmd

Das Kernelmodul privcmd stellt die Kernel-Mode-Schnittstelle für die Kommunikation mit dem Hypervisor dar. - xenstored

Der Dienst xenstored verwaltet in der Dom0 die Konfigurationsdaten aller DomU-Gäste.

Viele Distributionen und vor allem kommerzielle Hersteller bieten eigene Frontends für Xen an, die irgendwo in dieser Kette ansetzen, um via Dom0 die jeweiligen Gäste zu steuern. Manchmal handelt es sich nur um ein Shellskript-Frontend zu xm, in anderen Fällen wird direkt mit dem xend oder vielleicht auch über die Nutzung der libxenctrl mit dem Hypervisor gesprochen.

29.5.2 Administration via xm

Da es sich bei xm um den kleinsten gemeinsamen Nenner der Xen-Administration handelt, wollen wir uns im Folgenden kurz mit diesem Tool befassen.

Die Installation

Davor aber ein kurzes Wort zur Installation: Sie haben prinzipiell die Wahl, ob Sie Xen aus den Paketquellen Ihrer Distribution oder aber aus den offiziellen Quellen per Hand installieren wollen. Ersteres ist potenziell einfacher durchzuführen und zu pflegen, da Abhängigkeiten sauber aufgelöst und Updates leichter eingespielt werden können. Gerade aber wenn die Distribution nicht die Versionnummern Ihrer Wahl zur Verfügung stellt, kann auch ein Selbstbau aus den offiziellen Xen-Quellcodes eine Option sein.

Zum Verständnis sei hier nur gesagt, dass Sie im Wesentlichen den Xen-Hypervisor im Bootloader (bspw. Grub) eintragen und so konfigurieren, dass er einen speziellen, Dom0-fähigen Linuxkernel startet. Das Dom0-System sollte weiterhin so angepasst werden, dass alle benötigten Dienste wie xend etc. beim Booten gestartet werden und alle benötigten Tools und Treiber vorhanden sind beziehungsweise geladen werden. Konkrete Anleitungen und Details zur Installation finden Sie auf den Webseiten Ihrer Distribution oder auf xen.org.

xm

Befassen wir uns nun kurz mit der Administration von Xen und betrachten wir dazu die wichtigsten Optionen des Tools xm:

- console domain-id

Über diesen Befehl können Sie eine serielle Konsole zur benannten virtuellen Maschine bekommen. Meistens wird man zwar mit Tools wie SSH auf die virtuellen Gäste zugreifen, jedoch kann die Xen-Konsole für Debugging etc. genutzt werden. - create configfile name=wert

Über diesen Befehl wird eine neue DomU erzeugt beziehungsweise gestartet. Der Befehl erwartet eine Konfigurationsdatei beziehungsweise -parameter als Argument. Wesentliche Konfigurationsparameter sind beispielsweise der zu bootende Kernel, eine eventuell notwendige Init-Ramdisk, das Root-Dateisystem sowie Daten zu den bereitzustellenden Ressourcen wie CPU oder RAM: - list

Dieses Kommando listet alle aktuell gestarteten DomUs auf: - shutdown domain-id

Dieses Kommando versucht eine gestartete DomU herunterzufahren. - destroy domain-id

Dieses Kommando schaltet eine gestartete DomU hart aus.

Listing 29.7 xm console

# xm console test1

************ REMOTE CONSOLE: CTRL-] TO QUIT ********

...

************ REMOTE CONSOLE EXITED *****************

Im Beispiel wird sich mit der Konsole auf der DomU »test1« verbunden. Die Konsolensitzung kann mit der Tastenkombination Strg + J wieder beendet werden.

Listing 29.8 xm create

# xm create /dev/null ramdisk=initrd.img \

kernel=/boot/vmlinuz-2.6.12.6-xenU \

name=ramdisk nics=0 vcpus=1 memory=64 root=/dev/ram0

Im Regelfall wird xm create aber nur mit einer DomU-Konfigurationsdatei als Argument aufgerufen, die man typischerweise irgendwo unter /etc/xen/ findet. Wenn man in /etc/xen/auto/ einen Link +auf die Konfigurationsdatei erstellt, wird die DomU beim Booten automatisch gestartet und der separate Aufruf von xm create entfällt.

Listing 29.9 xm list

# xm list

Name ID Mem(MiB) VCPUs State Time(s)

Domain-0 0 423 1 r----- 721.4

Im Feld State kann man sehen, ob eine DomU beispielsweise gerade auf einer CPU läuft (Flag r), gerade aufgrund einer I/O-Anfrage blockiert ist (Flag b) oder gerade heruntergefahren wird (shutdown, Flag s).

Sollte Ihnen die Administration via xm zu umständlich sein, gibt es auch grafische Tools wie convirt (früher bekannt als XenMan). Mit convirt steht eine recht reife Open-Source-Management-Lösung zur Verfügung, mit der ganze geclusterte Serverpools einfach verwaltet werden können.

Einen ersten Eindruck der Xen-Administration haben Sie nun. Aber leider können wir im Rahmen dieses Buches aus Platzgründen keine Referenz zur Xen-Administration abdrucken. Wenn Sie Details zu interessanten Features wie Live-Migrationen, Failover-Szenarien mit mehreren physischen Servern oder Setups mit direktem Hardware-Zugriff einzelner DomUs (PCI-Passthrough) suchen, seien Sie auf die zahlreichen Anleitungen und Tutorials im Netz verwiesen. Ein guter Startpunkt ist hier – neben der Suchmaschine Ihrer Wahl – ebenfalls die Webseite des Projekts: xen.org.

Ihr Kommentar

Wie hat Ihnen das <openbook> gefallen? Wir freuen uns immer über Ihre freundlichen und kritischen Rückmeldungen.

Jetzt

bestellen

Jetzt

bestellen