33.4 Sniffer

Auch mit Sniffern kann man die eigene Netzwerksicherheit testen. Bei Sniffern handelt es sich nämlich um Programme, die allen Traffic auf den angeschlossenen Netzwerkschnittstellen filtern und abhören können.

Netzwerktraffic mitlesen

Nun nutzt einem natürlich der eigene Netzwerktraffic reichlich wenig, ein Angreifer allerdings würde sich freuen. Wozu also der Einsatz so komplizierter Software, wenn sie uns keine neuen Informationen liefert?

Nun ja, die Software mag uns keine Informationen liefern, aber sie wird Ihnen zeigen, wie wichtig es ist, dass Sie Verschlüsselungsalgorithmen einsetzen. Schließlich bietet selbst ein geswitchtes Netzwerk keinen prinzipiellen Schutz vor dem Sniffen von Daten, und nur Daten, die ein Angreifer nicht lesen kann, sind sichere Daten.

33.4.1 tcpdump

Es gibt die unterschiedlichsten Programme mit Sniffingfunktionalität. Das Tool tcpdump ist dabei der Klassiker auf der Kommandozeile. Man kann das Programm mit sehr vielen interessanten Optionen starten, die alle auf der Manpage erläutert werden. Im Folgenden soll nur ein kurzes Beispiel für die Arbeitsweise des Tools gezeigt werden:

Listing 33.43 tcpdump in Aktion

# tcpdump -i ppp0 -X -n port 21

tcpdump: listening on ppp0

[..]

14:49:21.234124 208.185.25.35.21 > 84.128.103.33. \

33074:S 4021009076:4021009076(0) ack 2787216476 \

win 5792 <mss 1452,sackOK,timestamp 450101057 \

1603198,nop, wscale 0> (DF)

0x0000 4500 [..] 9d3e d0b9 1923 E..<..@.8..>...#

0x0010 5480 [..] bab4 a621 8c5c T.g!...2.....!.\

0x0020 a012 [..] 05ac 0402 080a ................

0x0030 1ad3 [..] 0300 ...A..v~....

14:49:21.234310 84.128.103.33.33074 >

208.185.25.35.21: . ack 1 win 5808 <nop,nop,

timestamp 1603211 450101057 > (DF)

0x0000 4500 [..] 9b1f 5480 6721 E..4.&@.@...T.g!

0x0010 d0b9 [..] 8c5c efab bab5 ...#.2...!.\....

0x0020 8010 [..] 080a 0018 768b ..............v.

0x0030 1ad3 [..] ...A

14:49:21.382351 208.185.25.35.21 > 84.128.103.33. \

33074:1:43(42) ack 1 win 5792 <nop,nop,timestamp \

450101072 1603211> (DF)

0x0000 4510 [..] 5128 5480 6721 E..F\.@.@.Q(T.g!

0x0010 8065 [..] 5800 68de e1a5 .eP.....).X.h...

0x0020 8018 [..] 080a 0022 15c4 ............."..

0x0030 1ad8 [..] 6569 6e65 6168 ...KPASS.keineah

0x0040 6e75 6e67 0d0a nung..

Passwort auslesen

Neben viel Schrott – das Paket wird schließlich binär ausgegeben, in diesem Fall also mit dem PPP-, dem IP- und dem TCP-Header – können wir auch nützliche Informationen erkennen, wie in diesem Fall die Zeichenkette »PASS keineahnung«.

Da das FTP-Protokoll textbasiert ist, können solche Informationen »mitgelesen« werden, wenn der Traffic über den Rechner des Angreifers läuft. Dies kann ein Angreifer durch die Übernahme eines Routers, eines Gateways oder im lokalen Netz mittels ARP-Spoofing erreichen.

Mit anderen Worten: Es ist möglich, mit einem Sniffer im lokalen Netz die Zugangsdaten für FTP-Dienste mitzulesen – auch wenn man dafür Administratorrechte auf dem betreffenden Client braucht. Wenn also das Netz unsicher ist, wie in einem Internetcafé oder einem Rechenzentrum mit vielen Nutzern, oder wenn man sehr sensible Daten übertragen möchte, sollte man auf andere Protokolle ausweichen. Ein Kandidat wäre SFTP, also FTP über eine gesicherte SSH-Verbindung.

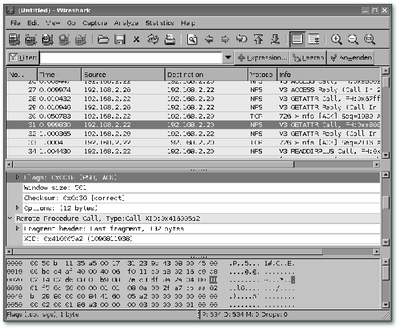

33.4.2 Wireshark (ehemals Ethereal)

Mehr Erklärungen

Eine Abstraktionsschicht darüber ist das Programm Wireshark, das uns zwar auch alle Informationen über die gesendeten Pakete gibt, aber den kryptischen Inhalt bereits hervorragend aufschlüsselt und erklärt.

33.4.3 dsniff

Wie gefährlich Sniffer aber wirklich sein können, zeigt vor allem ein weiteres Programm: dsniff. Dieser Sniffer wurde nämlich eigens darauf ausgelegt, übertragene Passwörter mitzulesen und auszugeben. Alles andere wird ignoriert, sodass ein Angreifer die für ihn interessanten Daten nicht einmal aus dem ganzen Rest herausfiltern muss:

Abbildung 33.2 Sniffen mit wireshark

Listing 33.44 dsniff: Der Passwortsniffer

# dsniff -i ppp0

dsniff: listening on ppp0

-----------------

09/25/04 7:41:49 tcp p54806721.dip.t-dialin.net.3381 \

-> debian-mirror.cs.umn.edu.21 (ftp)

USER anonymous

PASS lftp@

Dieses Beispiel sollte noch einmal die Relevanz und die potenzielle Gefahr verdeutlichen, die von Sniffern ausgeht. Heutzutage hat es niemand mehr nötig, sich durch kryptische Ausgaben von tcpdump zu wühlen; man nutzt frei verfügbare Programme oder schreibt sich gar selbst das für den eigenen Anspruch »perfekte« Tool.

Ihr Kommentar

Wie hat Ihnen das <openbook> gefallen? Wir freuen uns immer über Ihre freundlichen und kritischen Rückmeldungen.

Jetzt

bestellen

Jetzt

bestellen