15.4 Virenscanner und Firewall

Sicherheitsprogramme unter Windows sind zwar unverzichtbar, betreiben aber zu einem sehr großen Teil auch nur Augenwischerei. Anti-Viren-Programme und Firewalls versuchen durch Icons oder Meldungsfenster auf sich aufmerksam zu machen, damit der Anwender sich rundum geschützt fühlt. Dummerweise kann ein Virus Virenscanner oder Firewalls leicht deaktivieren oder verändern, wenn er einmal im System angekommen ist. Schließlich hat ein Administrator (und diesen Status hat ein Virus unter Windows) jedes Recht dazu. Unter Linux ist ein Virenscanner mangels Viren überflüssig. Es gibt zwar auch Virenscanner für Linux, aber die dienen in erster Linie dazu, Dateien oder E-Mails auf Windows-Viren – die Ihrem System jetzt nichts mehr anhaben können – hin zu untersuchen.

Überprüfung des Systems

Natürlich kann man mit einigem Glück und Können auch in ein Linux-System einbrechen, wobei der Aufwand bei einem Desktop-System in keinem vernünftigen Verhältnis zu dem zu erwartenden Ertrag steht. Eine Überprüfung ist selbstverständlich trotzdem möglich. Am besten ist es natürlich, wenn Sie Ihr System von außen überprüfen, beispielsweise von einer separaten CD (zum Beispiel Knoppix) aus. Alle anderen Möglichkeiten wie Virenscanner und Firewalls, die beide nur intern im System laufen, sind eher als Vorbeugung zu betrachten. Unter Windows ist das im Prinzip natürlich nicht anders.

15.4.1 Virenscanner

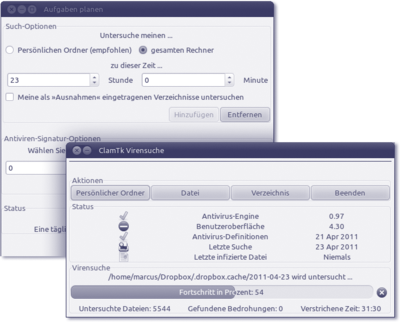

ClamTk ist eine grafische Benutzeroberfläche für den Open-Source-Virenscanner ClamAV, den Sie ganz einfach über das Software-Center bekommen. Nach erfolgter Installation können Sie den Virenscanner mit dem Befehl clamtk oder über das Anwendungsmenü (Zubehör) aufrufen.

Der Virenscanner überprüft bei jedem Start des Programms, ob neue Virendefinitionen vorliegen und aktualisiert diese gegebenenfalls. Um sicher zu gehen, dass immer die neuesten Definitionen verwendet werden, prüfen Sie die Einstellungen unter Antivirus-Einrichtungsassistenten erneut ausführen.

Wählen Sie hier Automatisch und dann Speichern. Sie können über Hilfe • Nach Aktualisierungen suchen auch manuell nach neuen Definitionen und Programmaktualisierungen suchen.

Standardmäßig durchsucht ClamTK keine Verzeichnisse und versteckten Dateien. Für eine genauere Untersuchung auch innerhalb der Ordner wählen Sie unter Extras • Einstellungen den Punkt Alle Dateien und Ordner innerhalb eines Verzeichnisses durchsuchen und Dateien mit führendem Punkt untersuchen.

Planung

ClamTK nimmt seinen Job sehr ernst und sucht sehr zeitintensiv nach Viren. Dies hat zur Folge, dass Sie den Leistungseinbruch beim Arbeiten selbst bei einem schnellen Rechner durchaus merken. Das ganze System wird mehr oder weniger ausgebremst. Daher ist es sinnvoll, das Scannen auf Zeiten zu beschränken, in denen Sie nicht produktiv mit dem System arbeiten wollen, beispielsweise nachts. Zu diesem Zweck hat ClamTK einen Zeitplaner. Sie können unter Extras • Zeitplaner einen Zeitpunkt für das Scannen definieren (siehe Abbildung 15.9).

Abbildung 15.9 Mit »ClamAV« (bzw. der grafischen Oberfläche »ClamTK«) scannen Sie bequem Ihr Ubuntu.

|

Tipp 242: Virenscanner ohne grafische Oberfläche |

|

Wenn Sie einen Server ohne grafische Oberfläche betreiben und mittels einer Konsole nur Zugriff auf ein Terminal besitzen, dann hilft Ihnen ClamTK nicht sonderlich weiter. Allerdings ist es gut zu wissen, dass es sich hierbei nur um eine grafische Oberfläche für ClamAV handelt. Das zu installierende Paket heißt clamav. ClamAV wird als Benutzer im Terminal mit dem Kommando clamscan gestartet. Dabei werden die gescannten Verzeichnisse und Dateien angezeigt. Zunächst können Sie folgende einfache Scan-Befehle verwenden (alle als normaler User ohne Root-Rechte): |

| clamscan hallo.pdf – scannt die Datei hallo.pdf im aktuellen Verzeichnis. |

| clamscan /etc – scannt das Verzeichnis /etc ohne die Unterverzeichnisse. |

| clamscan -r /etc – führt einen rekursiven Scan des Verzeichnisses /etc und aller Unterverzeichnisse durch. |

| sudo freshclam – führt ein Update der Virendefinitionen aus. |

|

Der Befehl |

clamscan -ril /home/user/Desktop/clamscan.txt --bell --remove \ |

|

scannt das home-Verzeichnis inklusive Unterverzeichnissen, schreibt eine Logdatei (clamscan.txt) nach /home/user/Desktop, piepst bei einem Virenfund, löscht den Virus und benutzt unrar (für *.zip) und tar (für *.tar.gz). Weitere Informationen lesen Sie in der Hilfe, die Sie mit clamscan -h aufrufen. |

15.4.2 Firewall

Wenn Sie Windows verwenden, sind Sie es gewohnt, eine Firewall einzusetzen, um Ihren Computer zu schützen. Diese Firewall kann entweder softwareseitig als Programm innerhalb von Windows installiert sein oder hardwareseitig in Form eines vorgeschalteten Routers.

Die zweite Variante mittels eines Routers ist eindeutig zu bevorzugen, da eventuelle Angriffe direkt von diesem geblockt werden und Ihr PC »unberührt« bleibt. Ohne existierende Firewall ist Windows innerhalb von Minuten »verseucht«. Unter Ubuntu ist der Einsatz einer Firewall nur in bestimmten Fällen sinnvoll. Eine Personal Firewall hat prinzipiell zwei Aufgaben:

- Sie blockiert Zugriffe aus dem Internet auf Dienste, die auf dem Rechner laufen. Die Ubuntu-Standardinstallation bietet im Internet erst gar keine Dienste an, also gibt es auch nichts, was Sie blockieren könnten.

- Sie blockiert ebenfalls unerwünschte Zugriffe vom Computer auf das Internet für Programme, die Sie absichtlich oder unabsichtlich (Viren, Trojaner, versteckte Spionageprogramme) auf Ihrem Computer installiert haben. Unter der Software, die über die offiziellen Ubuntu-Quellen installiert werden kann, befinden sich solche Spionageprogramme erst gar nicht.

Personal Firewall: Eine Firewall (zu Deutsch: Brandmauer) ist eine Software, die unerlaubte Netzwerkzugriffe unterbinden soll. Dazu überwacht sie den durch sie hindurchlaufenden Datenverkehr und entscheidet anhand festgelegter Regeln, ob bestimmte Netzwerkpakete durchgelassen werden oder nicht. Abhängig davon, wo die Firewall installiert ist, wird unterschieden zwischen einer Personal Firewall und einer External Firewall (beispielsweise auf einem Router installiert).

Uncomplicated Firewall

Seit Ubuntu 8.04 ist in Ubuntu das Paket ufw (Uncomplicated Firewall, zu Deutsch: »unkomplizierte Firewall«) enthalten. ufw ist nichts anderes als ein Verwaltungswerkzeug, um Firewall-Regeln auf dem Level des Kernels zu generieren. Es stellt also keine neue Technik zum Abwehren von Angriffen dar, sondern bedient sich zweier etablierter und in Ubuntu enthaltener Werkzeuge:

- netfilter

Vom technischen Standpunkt aus gesehen, befindet sich in jedem Linux-Kernel eine Firewall, die mit netfilter-Kernel-Modulen realisiert ist. Um diese Kernel-Module zu nutzen, sind allerdings Regeln notwendig, die ein spezielles Filtern explizit erlauben oder verbieten. Ohne diese Regeln sind die Kernel-Module untätig. - iptables

Im User-Space (also außerhalb des Kernels) befindet sich das zweite Werkzeug: die iptables. Die iptables sind ein weit verbreitetes Tool, das auch in Ubuntu standardmäßig installiert ist. Allerdings sind in Ubuntu keinerlei Regeln für die iptables definiert.

Hooks: Netfilter sind sogenannte Hooks. Diese Hooks sind Schnittstellen, mit denen fremder Programmcode in eine bestehende Anwendung integriert werden kann. Dies kann entweder in der Absicht erfolgen, die Anwendung zu erweitern, deren Ablauf zu modifizieren oder um bestimmte Ereignisse abzufangen. Die iptables-Befehle verwenden diese Hooks (Netfilter), um die von ihnen bearbeiteten Pakete zu untersuchen, zu manipulieren oder zu finden.

Die Uncomplicated Firewall wurde entwickelt, um das Erstellen von Firewall-Regeln zu vereinfachen. iptables besitzt leider eine sehr komplizierte Syntax, so dass das Erstellen eigener Regeln zu Beginn sehr zeitaufwendig sein kann. So müssen Sie normalerweise für iptables folgendes Kommando verwenden, um die Verbindungen einer spezifischen IP-Adresse (192.168.1.12) zu blockieren:

sudo iptables -A INPUT -s 192.168.1.12 -j REJECT

Mit ufw verwenden Sie für den gleichen Zweck das folgende Kommando:

sudo ufw deny from 192.168.1.12

Der Befehl ist durch ufw nicht nur kürzer, sondern auch lesbarer und damit für den Administrator verständlicher geworden. Lassen Sie dabei aber nicht außer Acht, dass ufw im Hintergrund trotzdem weiterhin iptables verwendet. ufw fungiert quasi lediglich als Übersetzer von einem Kommando in ein anderes. Das Einsatzgebiet liegt hauptsächlich im Serverbereich. Hier spart das einfache Erstellen von Firewall-Regeln wertvolle Zeit und Nerven.

Aufgrund der Tatsache, dass ufw nur ein »Kommandoübersetzer« ist, ergibt die Entwicklung einer grafischen Oberfläche für ufw keinen Sinn. Es gibt hinreichend gute und einfach zu bedienende grafische Oberflächen für die Konfiguration von iptables. Das wohl prominenteste Beispiel ist Firestarter, das ich Ihnen im folgenden Tipp vorstelle.

Abbildung 15.10 »Firestarter« – eine einfach zu konfigurierende Firewall

Grafische Oberfläche

Seit Ubuntu 9.04 gibt es aus zwei Gründen dennoch auch eine grafische Oberfläche für die Uncomplicated Firewall:

- Firestarter kann jeweils nur eine Schnittstelle überwachen. Während dies für einen Server oder Desktop-PC völlig ausreicht, ist es für Notebook-Besitzer ein Ärgernis. Sie müssen bei wechselnden Netzen die Firewall jedes Mal neu konfigurieren.

- Des Weiteren wird Firestarter nicht mehr aktiv weiterentwickelt. Dies ist zwar prinzipiell kein Problem, da das Programm ausgereift ist. Es ist aber fraglich, ob zukünftig auftretende Sicherheitslücken oder Kompatibilitätsprobleme behoben werden.

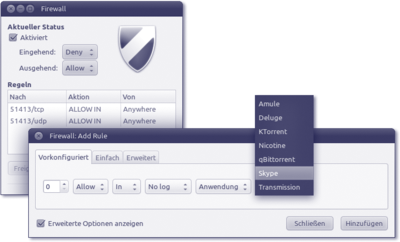

Die grafische Oberfläche befindet sich in den Paketquellen und lässt sich über das Paket Firewall-Konfiguration installieren. Sie finden das Programm nach der Installation und des erneuten Anmeldens im Anwendungsmenü (System).

Erst aktivieren!

Standardmäßig ist die Firewall inaktiv. Wenn Sie die Option Firewall aktiviert durch Setzen eines Häkchens auswählen, startet im Hintergrund die Uncomplicated Firewall und blockiert zunächst den gesamten ankommenden Datenverkehr. Dieses Verhalten ist erwünscht, so dass Sie Ausnahmen für bestimmte Programme definieren müssen. Hilfreich sind hier die drei Optionen Einfach, Vorkonfiguriert und Erweitert. Der Funktionsumfang von gufw reicht allerdings nicht an Firestarter heran.

Abbildung 15.11 Die grafische Oberfläche zur »Uncomplicated Firewall« bietet vordefinierte Einstellungen an.

Offene Ports anzeigen

Um eine Firewall gezielt einzusetzen, ist es von Vorteil, wenn Sie wissen, welche Ports offen sind. Ein Port ist ein Teil einer Adresse, der Datensegmente einem Netzwerkprotokoll zuordnet. Beispiele für Ports sind 21 (FTP), 22 (SSH), 53 (DNS), 80 (HTTP) oder 3306 (MySQL).

Bei einer lokalen Firewall werden in der Regel nur die tatsächlich benötigten Ports freigegeben – alle anderen Ports bleiben gesperrt. Somit werden die Angriffspunkte auf ein Minimum reduziert. Mit einigen Bordmitteln können Sie viel über die offenen Ports Ihres Systems erfahren.

Ich möchte hier nicht ins Detail gehen, Ihnen aber dennoch die grundsätzlichen Prinzipien zeigen, mit denen Sie an Informationen Ihres Systems herankommen. Für weitere Informationen benutzen Sie die Manpages oder schauen einfach im Internet nach.

| Kommando | Bedeutung |

| iptables -L -n | less | Teste Paket-Filter. |

| netstat -a | Finde alle offenen Ports. |

| netstat -l --inet | Finde alle auf Eingabe wartenden Ports. |

| netstat -ln --tcp | Finde (TCP, numerisch) Ports. |

15.4.3 Sicherheits-Updates

Sicherheitslücken können auf jedem Computersystem vorkommen. Unter Ubuntu ist der Umgang damit besonders bequem gelöst:

- Einmal täglich sucht Ubuntu automatisch in der Datenbank der verfügbaren Programme nach Sicherheits-Updates. Das betrifft nicht nur das Grundsystem, sondern normalerweise alle installierten Programme.

- Bei den Programmen, die in der Paketverwaltung Synaptic mit einem Ubuntu-Symbol gekennzeichnet sind, werden schnelle Sicherheits-Updates sogar garantiert.

- Wenn Sicherheits-Updates vorliegen, erscheint im oberen Panel ein kleines Symbol, der Update-Notifier. Sie brauchen nur auf dieses Symbol zu klicken und Ihr Passwort einzugeben. Ihnen werden dann die verfügbaren Updates angezeigt, und Sie können diese installieren. So bleiben Sie einfach und zuverlässig auf dem neuesten Stand. Seit der Version Ubuntu 9.04 erscheint kein Hinweis auf verfügbare Updates mehr. Stattdessen wird sofort die Aktualisierungsverwaltung gestartet.

- Bei Verwendung der Original-Ubuntu-Repositorys kann ausgeschlossen werden, dass sich Viren auf diesem Weg in Ihrem Rechner einnisten. Die Pakete sind hier von den Ubuntu-Entwicklern geprüft und mit einem zusätzlichen Schlüssel gekennzeichnet worden, der vor jeder Installation geprüft wird.

Ubuntu zeigt Ihnen verfügbare Sicherheits-Updates sofort an. Hierzu öffnet sich die Aktualisierungsverwaltung automatisch, um Sie auf diese Updates hinzuweisen. Wenn Sie diese Aktualisierung ignorieren, werden Sie täglich erinnert. Im Gegensatz hierzu werden Sie auf »normale« Updates lediglich alle sieben Tage hingewiesen.

Ihr Kommentar

Wie hat Ihnen das <openbook> gefallen? Wir freuen uns immer über Ihre freundlichen und kritischen Rückmeldungen.

Jetzt bestellen

Jetzt bestellen